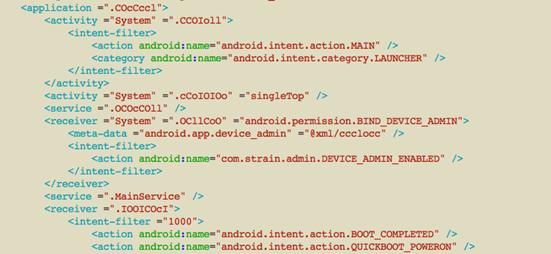

首先,360手机安全专家发现,该木马为逃避杀毒软件查杀确实煞费苦心。它在代码中采取了一些专门针对病毒分析人员的措施,为安全公司分析它增加难度。例如,大多数安全公司分析Android木马样本时,通常采用AXML解析工具来解析样本的主配置文件——AndroidManifest.xml文件。该文件包含了Android应用的主要模块入口信息,是木马分析时的重要线索。Obad.a木马故意构造了一个非标准的AndroidManifest.xml文件,使得病毒分析人员无法得到完整数据。

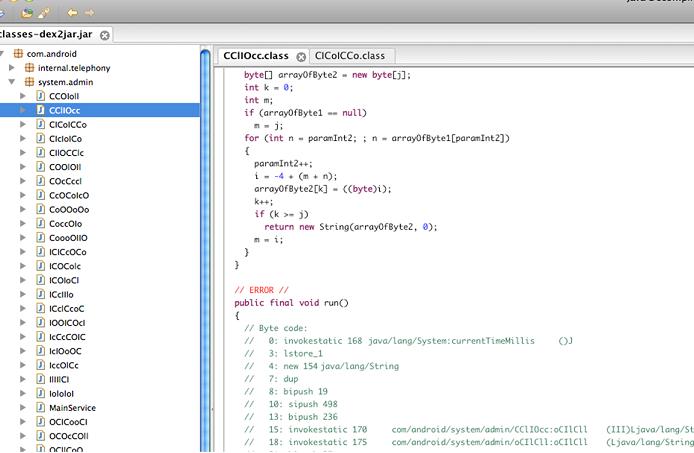

第二层:对指令代码进行特殊处理 阻止反编译

该木马除了对代码进行加密处理以外,还通过对指令代码进行特殊处理,使得安全公司常用的Java反编译工具无法正确地反编译其指令,增加对木马的分析难度:

第三层:利用系统缺陷阻止用户卸载

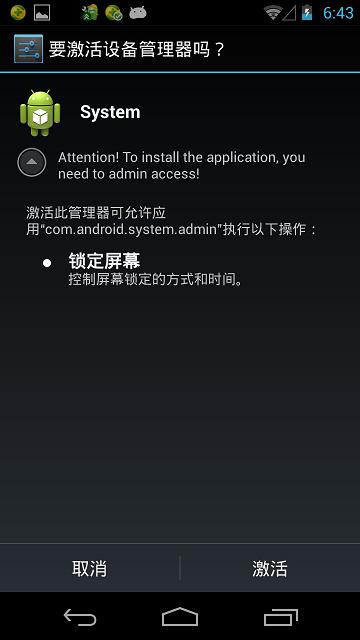

该木马为防止被用户发现后卸载煞费苦心。Android系统从2.2版本开始,提供了一个“设备管理器”的功能,其初衷是为企业部署远程IT控制使用,为了防止员工私自卸载企业安装的“设备管理器”,一旦激活设备管理器之后,该设备管理器就不可删除。但是,由于Android系统对此功能设计的不完善,使得木马可以利用这个机制,让自己注册成为一个设备管理器,从而阻止用户卸载。

木马首先会提示用户“激活设备管理器”:

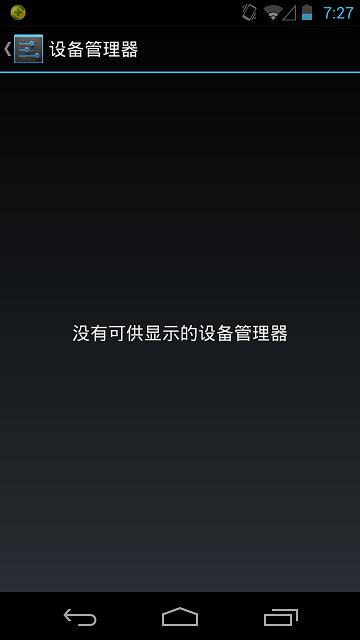

而一旦用户不慎点了“激活”,那么木马就被注册成了设备管理器,此时该木马的“强行停止”和“卸载”按钮将完全失效,即,木马无法关闭,也无法卸载:

最可怕的是,设备管理器还存在一定缺陷,当木马故意以一种错误的方式来注册设备管理器时,Android系统也能让它注册成功,但是在设备管理器列表中不会显示。用户因此找不到取消注册设备管理器入口,无法取消木马的设备管理权限。

系统中甚至不会列出木马所注册的设备管理器

免责声明:本文系网络转载或改编,未找到原创作者,版权归原作者所有。如涉及版权,请联系删